如何有效防止ddos攻击:防止ddos攻击的15个方法

小股迷 218信息网 2022-05-17 找商务

美好的一天从这里开始啦!今天我们来说说如何有效防止ddos攻击:防止ddos攻击的15个方法,还有关于这些的干货文章,精心为你准备的干货,通过这篇文章相信你能有所收货!由于DDoS攻击越来越频繁,如何对抗DDoS攻

美好的一天从这里开始啦!今天我们来说说如何有效防止ddos攻击:防止ddos攻击的15个方法,还有关于这些的干货文章,精心为你准备的干货,通过这篇文章相信你能有所收货!

由于DDoS攻击越来越频繁,如何对抗DDoS攻击成为不少企业的难题。直播平台,视频网站,电商,金融网站等竞争性网站更是苦于应付。

x86君与多名行业客户[这些客户业务基本上都是出于发展期或爆发期]交流后发现,大部分用户遭受DDoS攻击时往往发现他们所采用的DDoS攻击防护服务商都可以清洗3-4层Volume(流量型) DDoS攻击,但是在防护具有针对性的Volume或Application型DDoS攻击却毫没有特别有效的方案。

其原因在于DDoS攻击防护服务商无法非常了解用户业务特性或对针对性的DDoS攻击采用了粗放式的防护方法(粗放式的防护算法对用户正常的业务流量误杀率极高)。

例如目前大部分DDoS攻击防护服务商针对UDP协议或ICMP协议或者私有协议的DDoS攻击防护采用阈值触发方式对这类触发阈值的流量进行直接拦截。

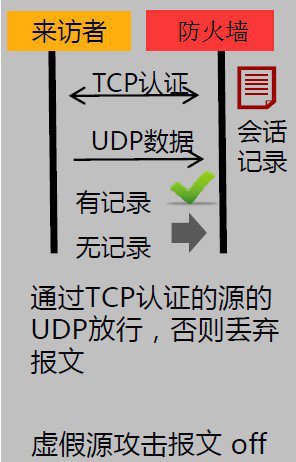

还有一种针对UDP或ICMP协议或私有协议的DDoS攻击防护算法,那就是TCP反向源认证。

采用TCP反向源认证的UDP防护算法

采用TCP反向源认证的DDoS防护算法防护UDP协议的攻击可能会让部分不支持TCP协议的客户端被误杀,并且会导致反弹认证的流量过高,通常会高达8倍,这也会让大部分DDoS攻击防护服务商无法支撑巨额的上行带宽费用!(10Gbps的纯64字节小包攻击,会导致防火墙反弹80Gbps的TCP报文)

这里杉堤(SeedMssP)采用了较为先进Machine learning(机器学习)方式对UDP和ICMP或私有协议流量进行学习并防护,能够较为有效的防护UDP和ICMP以及私有协议的DDoS攻击,并能够保障对用户正常流量误杀率始终处于最低水平(误杀率平均在5%左右)。

回到话题,抓包分析报文来防护DDoS攻击对大型IT企业(例如BAT这类规模的)来说非常有效,因为大型IT企业往往都配备超高性能的路由器,和超高性能的防火墙。

那如果我的企业是个初创型的IT企业怎么办?我买不起数十万数百万元的路由器和高性能防火墙,那我该如何防护这类具有针对性的DDoS攻击呢?

很简单,首先你要有个抓包工具,当你遭受此类DDoS攻击的时候,你可以使用TCPDUMP或Wireshark来抓取当前设备的网络报文。

然后将抓取的报文利用报文分析工具分析,例如使用Wireshark。

下面x86君简单介绍下,如果攻击者采用大量的肉鸡攻击一个网站,攻击使用一个固定的URI参数,且这个URI参数对正常访客来说并无用处的情况下的DDoS攻击防护方法。

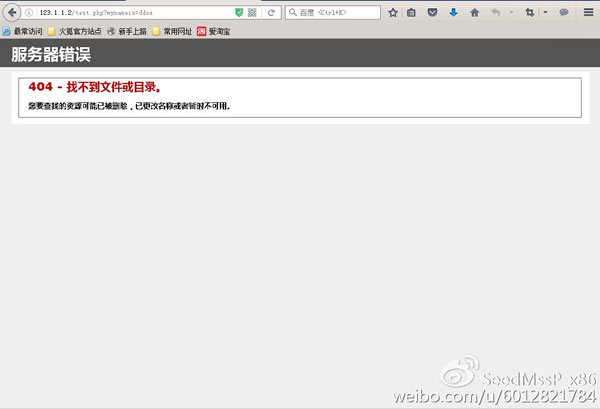

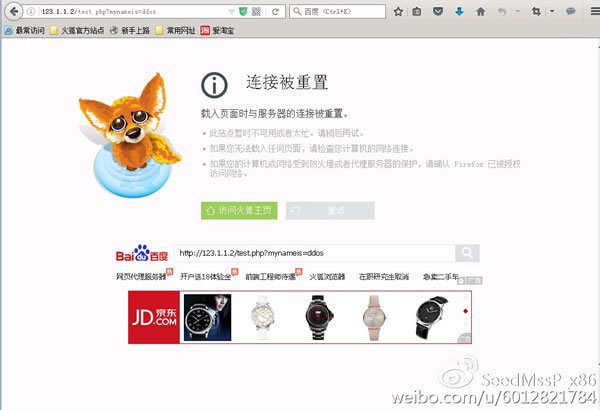

首先黑客攻击了 http://123.1.1.2/test.php?mynameis=ddos

那么我们在被攻击的服务器内使用抓包工具抓取一定数量的报文,然后利用Wireshark对这组报文进行分析。

我们可以看到报文内有一组GET /test.php?mynameis=ddos的字符。那么我们只需要提取mynameis=ddos这组URI参数作为特征。

如果你使用Nginx作为Web Server,那么你可以在Nginx的配置文件中加入如下参数即可防护:

if ($args ~* mynameis=ddos) {

return 444;

}

但是,如果攻击请求每秒高达数万次或数千万次的情况下,Nginx可能就顶不住了,或许你需要把DDoS攻击流量在进入你服务器之前拦截掉。

此时x86君建议客官试一试SeedMssP独有的V-ADS细粒度清洗模型了。

V-ADS虚拟防火墙(细粒度清洗部分)

V-ADS虚拟防火墙能够为客官提供报文级别的DDoS攻击防护,客官可以自行定义DDoS攻击的防护特征模型,而V-ADS会根据客户提供的报文指纹特征以及频率或相关模型行为对符合特征的报文进行拦截,放行,限速。

刚才的DDoS攻击黑客采用了mynameis=ddos的uri参数对Web服务器发起DDoS攻击,此时用户可以通过开启V-ADS的Http Flood防护模块进行一键防护,如果客官是个Geek,那么客官可以利用V-ADS的清洗粒度模型清洗此类DDoS攻击。

mynameis=ddos的十六进制是:6D796E616D6569733D64646F73

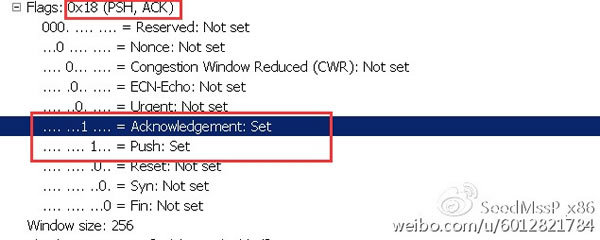

TCP报文的标志位信息

TCP报文中的Flags是0x18,那么意味着TCP的标志位就可以勾选PSH和ACK(勾选后将只对包含PSH和ACK标志位的报文进行匹配),如果客官不勾选的话V-ADS会对所有报文进行匹配。

那么客官可以在V-ADS清洗粒度模型中填写如下内容:

此时点击保存后,再一次访问 http://123.1.1.2/test.php?mynameis=ddos的时候,V-ADS就会立即拦截包含此特征的报文。

访问被拦截掉了

访问被拦截掉了如果客官您脑洞开的大,您还会可以利用这V-ADS的细粒度清洗模型来完全贴合您的业务特性,将误杀率降低到最低甚至零误杀!

比如”国民老公”的熊猫TV,如果被DDoS攻击,在保证误杀率的情况下秒级清洗,那么即使被攻击对直播的顺畅度,用户的体验度来说是毫无负面影响的。

最后x86君要说下的是,V-ADS清洗是线速的哟~~~

1.本媒体部分图片、文章来源于网络,并都会标明作者或来源,如有侵权,请与我联系删除;2.本站的原创文章,请转载时务必注明文章作者和来源,不尊重原创的行为我们将追究责任;3.作者投稿可能会经我们编辑修改或补充。

-

盘点宣泄情绪的十佳APP,怼怼最实用!2023-10-10 33

盘点宣泄情绪的十佳APP,怼怼最实用!2023-10-10 33 -

怎么安装apk应用?电脑崩溃该怎么办?2023-07-23 26

-

显卡风扇转速怎样进行调节?显卡不能使用应该怎样解决?2024-04-01 24

-

极限汽车运动控制 矢量协同控制技术突破2023-02-20 22

极限汽车运动控制 矢量协同控制技术突破2023-02-20 22 -

铁路售票网站12306:网上购票常见问题盘点2022-05-17 21

铁路售票网站12306:网上购票常见问题盘点2022-05-17 21 -

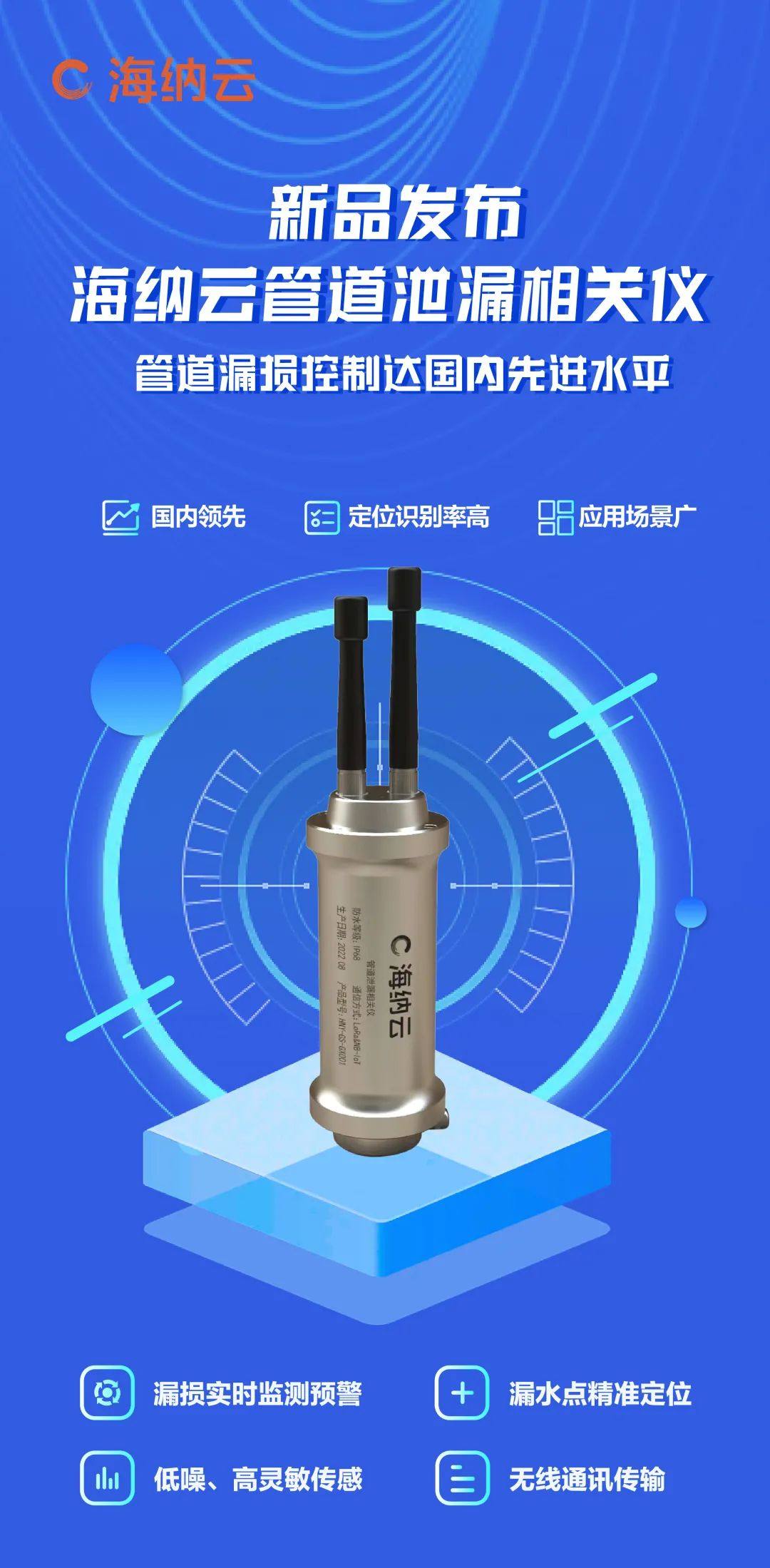

海纳云管道泄漏相关仪,引领国内管道漏损控制智能化升级2022-10-11 19

海纳云管道泄漏相关仪,引领国内管道漏损控制智能化升级2022-10-11 19 -

华为发布HarmonyOS 3及全场景新品,智慧体验更进一步2022-08-01 19

华为发布HarmonyOS 3及全场景新品,智慧体验更进一步2022-08-01 19 -

PDFL初始化失败的原因是什么?PDFL初始化失败如何解决?2024-02-08 19